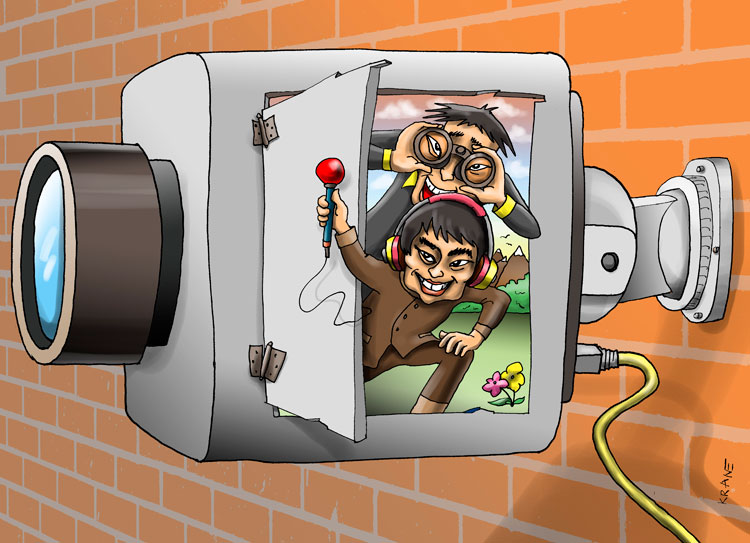

Сетевые устройства китайского происхождения становятся всё более рискованными компонентами систем видеонаблюдения. За привлекательной ценой нередко скрывается элементарная халтура — как относительно безобидные технические «ляпы», так и серьёзные прорехи в защите от несанкционированного доступа.

Поводом к Интернет-расследованию, проведённому информационным агентством «Безопасность Сегодня», стала публикация на веб-ресурсе ipcamtalk, посвящённом тонкостям устройства и функционирования сетевых камер, весьма своеобразного и жёсткого ультиматума. 5 марта 2017 года пользователь «montecrypto» опубликовал пост следующего содержания: «Ходили тут слухи... А я могу подтвердить, что во многих популярных продуктах [компании] Hikvision имеется «задняя дверца», позволяющая получить полный доступ к устройству с правами администратора. У Hikvision есть две недели на то, чтобы прореагировать, поставить людей в известность и объяснить им, с какой целью оставлен этот бэкдор и когда будут приняты меры по его устранению. Я послал им мэйл. Если ничего не изменится, 20 марта опубликую все подробности, а заодно и прошивку, которая перекроет бэкдор. А пока советую отключить ваши камеры от Интернета.»

12 марта из штаб-квартиры Hikvision было разослано письмо с предупреждением об уязвимости, связанной с «эскалацией пользовательских прав». Обнаружение уязвимости производитель по вполне понятным причинам приписал своему «мощнейшему в отрасли» научно-исследовательскому подразделению. 20 марта автор ультиматума сообщил, что он вступил в коммуникацию с Hikvision, и производитель попросил его подождать ещё пару недель.

В попытке составить мнение о мотивах, которыми руководствуется этот пользователь, мы обнаружили, что в декабре 2016 года на ipcamtalk он поделился программным инструментом для работы с прошивками сетевых камер и регистраторов Hikvision — программой Hikpack под ОС Linux. Приложение позволяет выкачивать, модифицировать и закачивать обратно в устройства прошивки самых свежих продуктов китайского производителя. Приложения такого рода публикуются на ресурсе не впервые. Началась эта практика в феврале 2015 года, когда своим Windows-приложением Hiktools поделился с мировой общественностью пользователь «wzhik» — кстати, наш с вами соотечественник. Другой русский юзер, «iTuneDVR», разразился по этому поводу провокационным комментарием — мол, программка станет «ядерной бомбой» для рынка. Модераторы удалили эту тираду, однако конфликт погасить не удалось. Оказалось, что «iTuneDVR» обиделся неспроста. Публикация приложения явилась прямой угрозой его бизнесу, важной составляющей которого является кустарная перепрошивка «серых» камер и видеорегистраторов. Свои услуги деятель продвигал на целом букете ресурсов, включая собственный форум и сайты официальных дилеров Hikvision.

Кстати, о производителе: в последние несколько лет рыночное поведение Hikvision за пределами КНР стало существенно агрессивнее — компания практикует весьма жёсткий ценовой демпинг, выдерживать который «белым» брендам становится всё сложнее. Параллельно идёт интенсивная PR-обработка потенциальных заказчиков и партнёров. Освоив приёмы продвижения продукции, свойственные технологическим лидерам отрасли, бренд всё громче трубит об инновациях и массивных вложениях в исследования и разработки. Cкепсис отраслевого сообщества этими заявлениями развеять не удалось, однако дешёвое «железо» нашло свой путь к потребителю — естественно, с учётом специфики производителя. В частности, широко известно, что компания экспортирует на Запад те же модели оборудования, что фигурируют и на внутреннем рынке КНР. С прошитым китайским языком интерфейса и по совсем другим ценам (об этом чуть ниже).

Вендора понять можно: почему бы не растиражировать технологически устойчивые и более-менее предсказуемые в эксплуатации модели оборудования на все доступные рынки? Кроме этого, камеры и видеорегистраторы Hikvision поставляются за пределы страны ещё и по ОЕМ-контрактам. А ОЕМ-партнёры должны иметь доступ к инструментарию редактирования прошивок. Вполне логично предположить, что создатели самодельных приложений имели в своём распоряжении фирменный софт, «слитый» именно через этот канал. Первый прецедент удачного взлома прошивки Hikvision был осуществлён в 2013 году пользователем ресурса cctvforum, скрывающимся под ником «CBX». Цель взлома — перепрошивка камер, предназначенных для внутрикитайского рынка, на более понятные западному пользователю языки. Некоторое время «CBX» промышлял этим сам, однако был слишком разборчив и обслуживал не всех клиентов. Процедура обходилась пользователю в пять баксов. Осторожный хакер, опасаясь, что его «хлебный» инструментарий будет перехвачен, привязывал свои прошивки к серийным номерам камер. Обслуживал он и российских клиентов, однако с определённого момента стал перенаправлять наших соотечественников... к уже упоминавшемуся «iTuneDVR». В Москве услуга, как водится, «чуть-чуть» подорожала: по свидетельству одного из очевидцев, теневик-соотечественник снимал с клиентов по тысяче рублей за единицу оборудования и к тому же брался только за оптовые партии, от ста штук. Предположение, что хакеры смогли договориться друг с другом и соблюсти обоюдную выгоду, не подтвердилось. Всё тот же очевидец, контактировавший с обоими персонажами, утверждает, что русский шантажировал американца, пригрозив выложить его наработки в открытый доступ.

Судя по накалу страстей, бизнес этот выгоден, как и само приобретение камер в обход дилерской сети Hikvision. Чтобы не быть голословными, давайте сопоставим дилерские цены с «серыми» на примере первой попавшейся модели. Пусть это будет, скажем, IP-камера DS-2CD2942F-IS. Цена изделия у российского дилера 19990 рублей. На AliExpress c дежурной скидкой за эту камеру вежливо просят 10536 рублей, включая пересылку. Почти вдвое дешевле. На AliBaba те же самые камеры можно легко найти, например, по $131 — то есть, по 7480 рублей при оптовой закупке от 30 штук. А это уже почти втрое. Оригинальные ли это камеры видеонаблюдения? Поговаривают, что китайские предприятия активно «тырят» друг у друга технологии, клонируя популярные модели и выставляя их на торги дешевле, чем оригиналы. То есть, принципиально существует риск нарваться на контрафакт. Подавляющее большинство камер «от Али-Бабы» поставляются с международной прошивкой, которая при попытке апгрейда сбрасывает язык интерфейса на китайский. Пользователи также жалуются на то, что при подключении «серых» телекамер к легально приобретённым видеорегистраторам Hikvision генерируется сообщение об ошибке. Тем не менее, желающих поиграть в эту лотерею хоть отбавляй: на подобных сделках весьма активно кормится отраслевая мелочёвка, в том числе и в России. Покупают, добывают прошивки и «тулзы», танцуют с бубном сами, а если не получается — обращаются к теневым «инженерам». Оставшиеся в живых после этих процедур железки инсталлируют. Большинство коллег по отрасли до недавнего времени рассуждали примерно так: какая разница, где/кем они сделаны, чем/кем прошиты и какими путями попали камеры на объект — главное, чтобы картинку давали. Однако события последних месяцев заставили многих серьёзно призадуматься.